XIII RECSI: Análisis visual del comportamiento de Aplicaciones para Android

El Grupo de Telemática de la Universidad de Mondragón (MU), Laboratorio de Seguridad y Sistemas, participo también con una ponencia en el área de Seguridad en Móviles titulada “Análisis visual del comportamiento de aplicaciones para Android” en la Reunión Española sobre Criptología y Seguridad de la Información (RECSI) que se celebra bianualmente. Este evento se realizó del 2-5 de septiembre del 2014 en la ciudad de Alicante (Figura 1), organizada por el grupo de Criptología y Seguridad Computacional de la Universidad de Alicante. Los autores de este trabajo son: Oscar Somarriba, Ignacio Arenaza, Roberto Uribeetxeberria, y Urko Zurutuza.

Figura 1. Ciudad de Alicante donde se realizo la XIII RECSI (2014).

El trabajo se basa en una plataforma independiente en desarrollo en la MU, enmarcada en una serie de proyectos en el área de Seguridad en Móviles tales como: Crowdroid, aportes a la iniciativa del programa anti-virus VirusTotal para dispositivos móviles (actualmente administrado por Google), entre otros. La motivación del artículo es presentar una alternativa de detección del software malicioso (malware) móvil debido a las crecientes amenazas del mismo (2000 especímenes maliciosos en móviles cada día, según reporte del 2013 de la empresa Kapersky), realizando una monitorización dinámica del comportamiento de una aplicación Android.

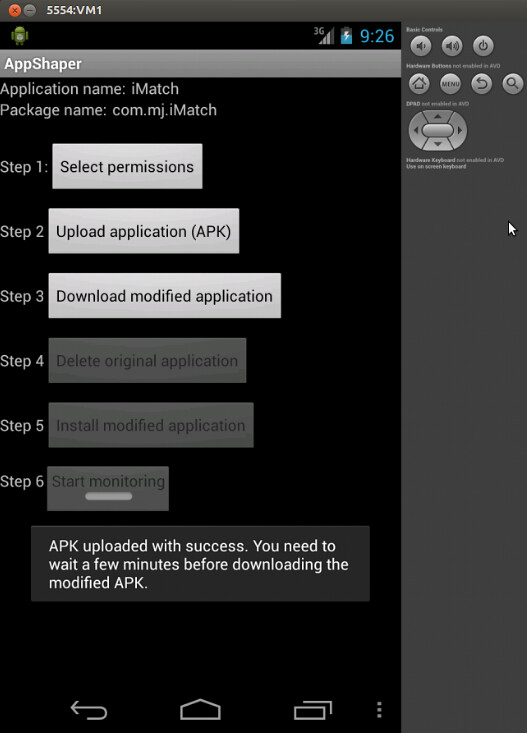

Esta investigación se basa en una infraestructura en la nube que permite la monitorización y detección de malware en dispositivos móviles inteligentes (por ejemplo, smartphones), en particular de las llamadas “function calls”. Esta plataforma llamada AppShaper, que tiene una Aplicación Android (Aplicación cliente, ver Figura 2) para los dispositivos móviles y otra para la nube, a través de un servicio web (AppShaper Server).

La plataforma está compuesta básicamente de cuatro elementos, a saber: (i) una aplicación Android (AppShaper Cliente) que guía al usuario en la selección y parametrización de la aplicación a supervisar, (ii) un cliente incrustado que se inserta en cada aplicación a ser supervisada, ( iii ) un servicio web que recopila la aplicación que se instrumenta y que también genera trazas relacionado con esta, ( iv) y finalmente un componente de visualización que genera grafos relacionados con el comportamiento de las trazas, relativa a la aplicación monitorizada, las clases de la aplicación que llaman a las diferentes funciones del sistema, y los parámetros que están utilizando estas funciones. Por lo tanto el comportamiento malicioso se resalta en grafos basados en un conjunto predeterminado de reglas de experto, que permiten realizar un análisis visual. Esto nos permite clasificar una App (Aplicación Android) bajo prueba, usando un código de colores análogo al empleado en los semáforos de tráfico vehicular. De esta manera podemos etiquetar una App como benigna (color verde), como “adware” o de anuncios en el web (color naranja), o como maliciosa (color rojo).

El artículo técnico completo está disponible en el siguiente enlace web: http://rua.ua.es/dspace/handle/10045/40446?locale=es

Figura 2. Emulador de Android ejecutando el AppShaper Cliente.

+ No hay comentarios

Añade el tuyo